Windows系统出现了一种新型的恶意软件,除了在受感染的主机上窃取和挖掘加密货币外,它还会对WordPress网站发起暴力攻击。

这款恶意软件的名字叫“Clipsa”,在过去一年有许多电脑用户没感染并且中毒,波及到全世界各地的用户。

这款恶意软件突出之处在于除了具有传统的恶意软件功能外,例如窃取加密货币钱包文件的能力,安装加密货币挖掘器以及劫持用户的剪贴板以替换加密货币地址,Clipsa还包括一个有点新型的恶意功能,它会对WordPress网站发起暴力攻击。

一般对WordPress站点进行攻击,都是基于受感染服务器或物联网设备的僵尸网络执行的,Clipsa恶意软件也是如此

“虽然我们不能肯定地说,但我们认为Clipsa背后的不良行为者从被破坏的WordPress网站窃取了更多数据,”Avast恶意软件研究员JanRubín在本周早些时候发布的Clipsa功能的技术深入研究中表示。

“我们还怀疑他们使用受感染的[WordPress]网站作为辅助C&C服务器来托管矿工的下载链接,或上传和存储被盗数据,”他说。

CLIPSA恶意软件对加密货币非常感兴趣

虽然对WordPress网站发起暴力攻击是一个恶意功能,但Clipsa的主要关注点,毫无疑问是加密货币及其用户。

首先,恶意软件将扫描受害者的计算机上的wallet.dat文件。这些是加密货币钱包应用程序的数据库文件。内部包含的数据允许任何人从钱包的所有者那里劫持资金。Clipsa识别此类文件,然后将其上载到远程服务器。

其次,Clipsa还搜索TXT文件,它打开并搜索BIP-39格式的字符串。此文本模式主要用于存储比特币助记符种子恢复短语,即有时用作加密货币钱包密码的单词序列。如果发现任何此类模式,恶意软件会将这些文本保存到另一个文件并将其上传到其C&C服务器,以便以后可以用它们来破解被盗的wallet.dat文件。

第三,恶意软件还会安装一个监视用户操作系统剪贴板的进程(在粘贴之前存储复制/剪切的数据)。此过程监视用户复制或剪切看起来像比特币或以太坊地址的文本模式的事件。然后Clipsa进入其中一个运营商替换该地址,希望劫持受感染用户可能正在进行的任何付款。

第四,在某些情况下,Avast表示Clipsa还将在受感染的主机上部署XMRig。XMRig是一个开源应用程序,可以挖掘Monero加密货币。通过部署XMRig,Clipsa运营商将在具有强大硬件配置的计算机上提供额外资金。

感染统计

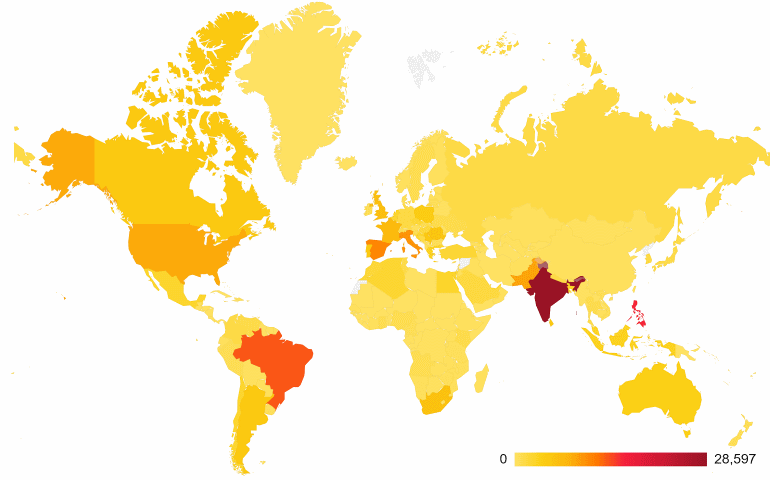

Avast表示,自去年(2018年8月1日)以来,他们的防病毒产品组已经阻止了超过253,000名用户的Clipsa感染。

虽然该公司的统计数据提供了一个狭隘的观点,因为它们来自有限数量的防病毒装置,统计数据显示Clipsa的影响力,来自世界各地的感染。

根据Avast,在印度,孟加拉国,菲律宾,巴西,巴基斯坦,西班牙和意大利等国家记录的Clipsa检测数量最多。

Avast表示,Clipsa感染的主要来源似乎是用户从互联网上下载的媒体播放器的编解码器包安装程序。

由于恶意下载链接一次可在线提供数月,这也解释了为什么Clipsa检测以恒定速率检测,而不是大群集 - 这表明恶意软件是通过大型电子邮件垃圾邮件活动分发的。

此外,Clipsa背后的团队似乎也在盈利,这意味着我们将来会看到更多这种恶意软件。

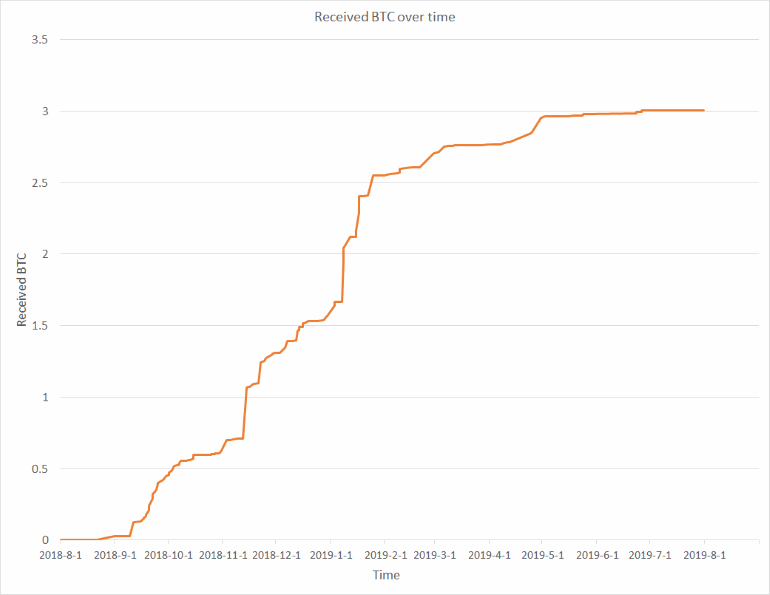

Avast表示,它分析了Clipsa过去使用过的9,412个比特币地址的余额。Czecz反病毒制造商表示,Clipsa运营商已经从其中117个地址中收到的资金中获得了近3个比特币。仅仅通过劫持受感染用户的剪贴板,每年大约35,000美元。

然而,如果我们通过破解被盗的wallet.dat文件以及通过在用户的计算机上挖掘Monero所获得的资金来添加可能获得访问权限的资金,恶意软件的运营商可能会赚更多的钱。