来自IBM的安全研究人员今天说,他们发现了一种新的破坏性数据清除恶意软件,这种恶意软件是由伊朗政府资助的黑客开发的,并部署在针对活跃于中东的能源公司的网络攻击中。

IBM没有透露最近遭到攻击的公司和数据被抹杀的公司。

相反,IBM的X-Force安全团队专注于分析恶意软件本身,他们将其命名为ZeroCleare。

有关该工具功能的28页PDF报告可用,IBM说它与Shamoon非常相似,Shamoon 是过去十年中最危险和最具破坏性的恶意软件品种之一。这篇文章的主要发现摘要在下面的文章中。

由XHUNT和APT34创建

与许多网络安全公司不同,IBM的X-Force团队并没有回避将恶意软件和攻击归因于特定国家(在本例中为伊朗)。

IBM安全团队说:“基于对恶意软件和攻击者行为的分析,我们怀疑位于伊朗的民族国家对手正在开发和部署这种新型抽头。”

但是与以前通常由一个组织进行的许多先前的网络攻击不同,IBM说,这种恶意软件和背后的攻击似乎是伊朗政府支持的两个顶级黑客部门之间的协作。

据IBM称,ZeroCleare恶意软件是xHunt(在IBM报告中为Hive0081)和APT34(在IBM报告中为ITG13,也称为Oilrig)的结晶。

ZEROCLEARE恶意软件

对于恶意软件本身,ZeroCleare是您的经典“刮水器”,这是一种恶意软件,旨在从受感染的主机中删除尽可能多的数据。

抽头恶意软件通常在两种情况下使用。它要么通过删除重要的法证证据来掩盖入侵,要么被用来损害受害者进行正常商业活动的能力,例如Shamoon,NotPetya或Bad Rabbit等攻击。

IBM在研究最近的ZeroCleare攻击时,表示已识别出两种版本的恶意软件。一个是为32位系统创建的,另一个是为64位系统创建的。在这两个版本中,IBM表示只有64位版本实际有效。

研究人员说,攻击通常始于黑客执行暴力攻击以访问安全性较弱的公司网络帐户。

一旦他们获得了公司服务器帐户的访问权限,便利用SharePoint漏洞安装了诸如China Chopper和Tunna之类的Web Shell。

一旦攻击者在公司内部站稳脚跟,他们就会在网络内部横向传播到尽可能多的计算机,并在此部署ZeroCleare作为感染的最后一步。

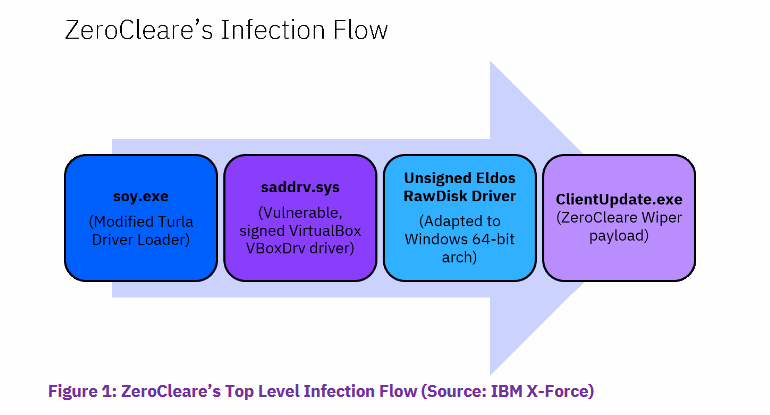

IBM说:“为了获得对设备核心的访问权限,ZeroCleare使用了故意易受攻击的驱动程序和恶意的PowerShell / Batch脚本来绕过Windows控件。”

一旦ZeroCleare在主机上获得了特权提升,它就会加载EldoS RawDisk,这是用于与文件,磁盘和分区进行交互的合法工具包。

研究人员说,然后,该恶意软件滥用了该合法工具,以“擦除MBR并损坏大量网络设备上的磁盘分区”。

IBM的研究人员指出,最近臭名昭著的恶意软件Shamoon版本,用于近期在去年,还滥用同Eldos原始磁盘工具包,其“破坏性”的行为。Shamoon也是由伊朗黑客创建和运营的,但由另一个组织APT33(Hive0016)创建和运营。尚不清楚APT33是否参与ZeroCleare的创建。IBM报告的初始版本声称APT33和APT34已经创建了ZeroCleare,但是在发布后不久将其更新为xHunt和APT34,这表明归因尚未100%明确。

IBM报告中详细介绍的其他工件和危害指标将ZeroCleare与xHunt和APT34绑定在一起。

今年秋天发生了袭击,被“锁定”

尽管IBM没有分享有关ZeroCleare受害者的任何详细信息,但今年秋天发送的IBM每日威胁评估表明IBM于9月20日左右首次了解到了这种新的恶意软件和攻击。

IBM说,ZeroCleare攻击都不是机会主义的,而且似乎是针对非常特定的组织的。

过去的Shamoon攻击针对的是中东地区活跃的能源行业公司,这些公司要么是沙特公司,要么是沙特石油和天然气企业的知名合作伙伴。